Sei un utente Apple? Un paio di nuove vulnerabilità di sicurezza sono state scoperte nel quadro utilizzato da una vasta gamma di applicazioni Mac che lasciano aperto “un varco” ad attacchi di tipo man-in-the-middle (attacco che consiste nell’inserirsi in una comunicazione tra due parti senza che esse ne siano ovviamente a conoscenza ed avendo la possibilità di interagire anche attivamente nella comunicazione). Il framework in questione è Sparkle che un gran numero di applicazioni di terze parti OS X, tra cui Camtasia, uTorrent, Duet Display e Sketch, utilizzano per agevolare gli aggiornamenti automatici in background. Sparkle è un software open source disponibile su GitHub sotto la licenza MIT (è una licenza di software libero creata dal Massachusetts Institute of Technology) dal Progetto Sparkle.

Sei un utente Apple? Un paio di nuove vulnerabilità di sicurezza sono state scoperte nel quadro utilizzato da una vasta gamma di applicazioni Mac che lasciano aperto “un varco” ad attacchi di tipo man-in-the-middle (attacco che consiste nell’inserirsi in una comunicazione tra due parti senza che esse ne siano ovviamente a conoscenza ed avendo la possibilità di interagire anche attivamente nella comunicazione). Il framework in questione è Sparkle che un gran numero di applicazioni di terze parti OS X, tra cui Camtasia, uTorrent, Duet Display e Sketch, utilizzano per agevolare gli aggiornamenti automatici in background. Sparkle è un software open source disponibile su GitHub sotto la licenza MIT (è una licenza di software libero creata dal Massachusetts Institute of Technology) dal Progetto Sparkle.

Il framework supporta le versioni di Mac OS X 10.7 con 10.11 e Xcode 5.0 per 7.0.

Le vulnerabilità Sparkle, scoperta di Radek, un ricercatore di sicurezza, a fine gennaio e riportata da Ars, influenzano le applicazioni Apple Mac che la utilizzano sono:

- Una versione obsoleta e vulnerabile dell’aggiornamento del framework di Sparkle.

- Un canale HTTP non crittografato da cui si ricevono informazioni dai server di aggiornamento.

Qual è il problema?

La prima falla è dovuta alla realizzazione impropria del framework Sparkle Updater dagli sviluppatori di applicazioni. Gli sviluppatori di applicazioni stanno utilizzando un URL HTTP non crittografato per verificare la presenza di nuovi aggiornamenti, piuttosto che un canale SSL crittografato.

Di conseguenza, un attaccante nella stessa rete può eseguire attacchi MITM e iniettare codice dannoso nella comunicazione tra l’utente finale e il server, potenzialmente permettendo a un attaccante di ottenere il pieno controllo del computer.

È possibile guardare il (PoC) Video dimostrativo dell’ attacco e che mostra un attacco condotto contro una versione vulnerabile della Sequel Pro app.

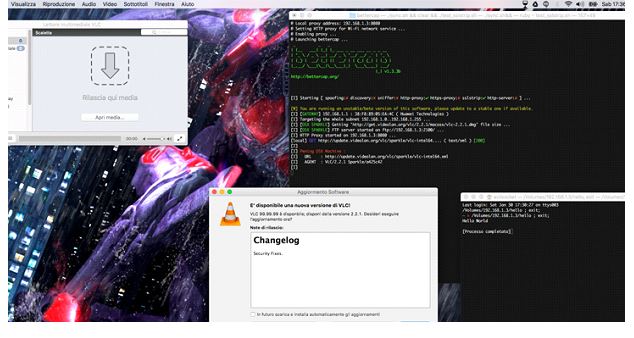

Un altro attacco dimostrativo è stato condiviso dal ricercatore Simone Margaritelli usando una vecchia versione di VLC Media Player, che ora è stato aggiornato per correggere la vulnerabilità.

Margaritelli ha mostrato come sfruttando la falla su un Mac completamente patchato l’esecuzione di un allora ultima versione di VLC media player con una tecnica che semplifica l’attacco, lasciando il lavoro con il framework Metasploit.

Metasploit è uno strumento che semplifica enormemente lo sviluppo e l’esecuzione di exploit), exploit (termine per identificare un codice che, sfruttando un bug o una vulnerabilità, porta all’esecuzione di codice non previsto.

Il cui risultato può portare all’acquisizione di privilegi maggiormente elevati di una macchina). Un altro bug meno grave nel Sparkle è stato scoperto da Radek che potrebbe essere sfruttato contro server di aggiornamento mal configurati.

Potrebbero consentire ad un attaccante di sostituire un file di aggiornamento con uno dannoso.

Le vulnerabilità Sparkle può affliggere sia Mac OS X Yosemite che la versione più recente di OS X El Capitan.

Chi è interessato?

Le vulnerabilità Sparkle colpisce applicazioni di terze parti al di fuori del Mac App Store, che viene scaricato da Internet manualmente dall’utente e che utilizzano una versione non aggiornata del Sparkle. Anche se il numero effettivo di applicazioni interessate non è noto, Radek ha stimato il numero potrebbe essere “enorme”.

Tra le applicazioni interessate sono uTorrent (versione 1.8.7), Camtasia 2 (versione 2.10.4), Sketch (versione 3.5.1) e DuetDisplay (versione 1.5.2.4).

Controllare se si è stati colpiti

Controllare questa lista di applicazioni che utilizzano framework Sparkle Updater. Se avete installato una qualsiasi di queste applicazioni sul vostro Apple Mac, probabilmente si è a rischio di essere violati.

Nota: Non tutte le applicazioni elencate comunicano su canali HTTP in chiaro o utilizzano una versione non aggiornata del quadro.

Come proteggersi da questi problemi?

Anche se Sparkle ha fornito un fix per entrambe le vulnerabilità nella versione più recente del Sparkle Updater, non è così facile da installare la patch. Radek avverte in una e-mail che il problema principale è che gli sviluppatori che hanno creato le loro applicazioni sono tenuti ad aggiornare il framework Sparkle all’interno delle loro applicazioni, che non è poca cosa.

Poiché il processo di aggiornamento richiede allo sviluppatore di:

- Scarica l’ultima versione di Sparkle Updater

- Controllare se l’ultima versione di Sparkle è compatibile con la loro applicazione

- Creare alcuni casi di test, verificare l’aggiornamento e altro

- Affrontare questo problema di sicurezza e pubblicare la nuova versione della loro app

Una volta completato l’iter, gli utenti possono controllare l’aggiornamento e scaricare l’ultima versione della particolare applicazione sui loro computer. Fino a quando questo viene fatto, gli utenti che non sono sicuri se un’ app sia sicuro o meno, dovrebbero evitare reti Wi-Fi non protette o, in alternativa, utilizzare una rete privata virtuale (VPN).

Nel frattempo, se si ottiene una richiesta per un aggiornamento app, invece di aggiornare l’applicazione tramite la finestra di aggiornamento per sé, è sufficiente visitare il sito ufficiale della app e scaricare l’ultima versione da lì, solo per assicurarsi che si stia scaricando realmente ciò che si vuole.

Ora anche i fanatici della mela sono avvisati!

Altri articoli che ti potrebbero interessare: