Altro giorno, altro malware Android per gli utenti. Alcuni ricercatori di sicurezza hanno infatti scoperto un nuovo malware che prende di mira i dispositivi android. Questa volta, invece di attaccare direttamente il dispositivo, il malware assume il controllo del router Wi-Fi a cui si è collegati e poi dirotta il traffico web che lo attraversa.

Soprannominato “Switcher”, il nuovo malware Android. Scoperto dai ricercatori di Kaspersky Lab, “aggredisce” i router wireless cambiando le loro impostazioni DNS. Lo scopo è reindirizzare il traffico verso siti Web dannosi. Più di una settimana fa i ricercatori della compagnia di sicurezza Proofpoint hanno scoperto un attacco simile che però mira ai PC.

Ma invece di infettare le macchine “bersaglio”, lo Stegano prende il controllo del router WiFi locale a cui il dispositivo infettato è connesso.

Indice

Nuovo Malware Android

Nota – Stegano è un nuovo kit exploit, che nasconde codice dannoso nei pixel dei banner pubblicitari rotanti su diversi siti web di notizie di alto profilo. I ricercatori hanno da poco scoperto che gli aggressori stanno prendendo di mira gli utenti on-line con una chiamata kit exploit di DNSChanger. Viene distribuito tramite annunci che celano dentro di essi codice malevolo nei dati d’immagine.

Switcher Malware svolge un attacco Brute-Force contro i Router

Attualmente, la distribuzione del trojan Switcher avviene di per sé mascherato come un’app android per il motore di ricerca cinese Baidu (com.baidu.com). Oppure, come un app cinese per la condivisione di informazioni di rete Wi-Fi pubbliche e private (com.snda.wifilocating).

Una volta che la vittima installa una di queste applicazioni malevoli, malware Android Switcher inizia con i tentativi di log-in. Questi tentativi avvengono al pannello di controllo su interfaccia web di amministrazione del router WiFi. Avviene al dispositivo della vittima che è collegato effettuando così un attacco a brute-force (forza bruta).

Il set è un dizionario predefinito (lista) di nomi utente e password.

“Con l’aiuto di JavaScript [ Switcher ] tenta di effettuare il login utilizzando diverse combinazioni di login e password,” l’esperto di sicurezza Nikita Buchka del Kaspersky Lab dice in un post sul blog pubblicato oggi.

“A giudicare dai nomi hard coded dei campi di input e le strutture dei documenti HTML a cui il trojan tenta di accedere, il codice JavaScript utilizzato funziona solo su interfacce web di router TP-LINK Wi-Fi“.

Switcher Malware Infetta mediante il dirottamento dei DNS

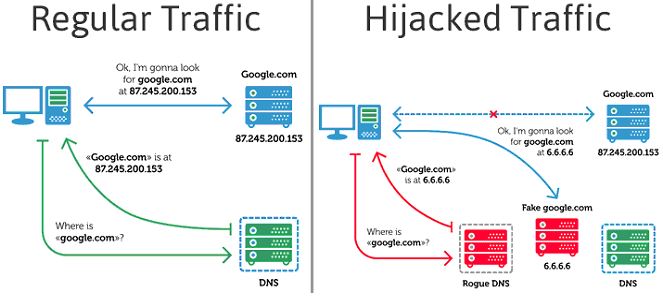

Una volta che è possibile accede all’interfaccia di amministrazione web, il trojan Switcher sostituisce i server DNS primari e secondari del router con indirizzi IP che puntano al server DNS maligno controllato dagli aggressori.

I ricercatori hanno potuto constatare che Switcher ha utilizzato tre diversi indirizzi IP – 101.200.147.153, 112.33.13.11 e 120.76.249.59 – come il record DNS primario, uno è quello di default, mentre gli altri due sono previsti per provider di servizi Internet specifici.

A causa del cambiamento nelle impostazioni dei DNS del router, tutto il traffico viene reindirizzato verso siti web malevoli ospitati su server di proprietà degli attaccanti, invece verso il sito legittimo a cui la vittima sta tentando di accedere.

“Il Trojan si rivolge all’intera rete esponendo tutti i suoi utenti, sia singoli che imprese, ad una vasta gamma di attacchi: dal phishing alle infezioni secondarie” riferisce l’esperto di sicurezza Nikita Buchka del Kaspersky Lab.

“Un attacco che conclude con successo può essere difficile da individuare e ancora più difficile da rimuovere. Le nuove impostazioni possono sopravvivere al riavvio del router ed anche se il DNS canaglia viene disabilitato. Il server DNS secondario è a disposizione per portare al proseguimento dell’attacco.”

I ricercatori sono stati in grado di accedere ai server di comando e controllo dell’attaccante e hanno potuto scoprire che il Trojan Switcher ha compromesso quasi 1.300 router, soprattutto in Cina dirottato il traffico all’interno di tali reti.

Conclusioni

E’ importante per la sicurezza degli utenti android che le applicazioni vengano scaricate solo dal Play Store ufficiale di Google. Inoltre sarebbe d’uopo cambiare login e password, assegnati di default, del proprio router in modo che i malware android come Switcher non possano comprometterne la sicurezza/corretto funzionamento, utilizzando un attacco Brute-Force.

Altri articoli, recensioni e guide “Mondo mobile” che ti potrebbero interessare: